Com o avanço da tecnologia, diversos dispositivos informáticos foram criados para interagir com o cotidiano dos seus usuários. Vivenciamos a quarta revolução industrial, e com ela surgiram os smartphones, smart tvs, gadgets, tablets, carros autônomos, casas inteligentes, entre outros produtos tecnológicos que conectam à internet.

É evidente que na última década, a internet deixou de ser um espaço virtual educativo e recreativo, para ascender em um ambiente comercial. Nesse sentido, as transações comerciais abrangeram o uso de cartões de crédito, débito e outras formas de compras utilizando páginas de pagamento online. As redes sociais e comunicadores instantâneos também sofreram grande evolução tecnológica para manter um número relevante de usuários conectados e interagindo entre si.

Além disso, mais da metade da população mundial já conta com acesso à internet segundo o último relatório do ano de 2018 divulgado pelos serviços online Hootsuite e We Are Social. As empresas pesquisadoras apontaram que cerca de 53% da população mundial (algo em torno de 7,6 bilhões de seres humanos) acessam à internet. Dessa forma, para ter milhões de usuários conectados, alguns procedimentos foram criados para identificar de forma única os dispositivos informáticos conectados na internet, e consequentemente, seus usuários.

Então como identificar esses bilhões de usuários conectados à internet? Para isso, é preciso entender um pouco da rede mundial de computadores, mas por se tratar de um assunto técnico, extenso, teórico e complexo, o conteúdo será resenhado e vamos direto ao ponto.

Inicialmente, duas coisas individualizam uma conexão à internet, sendo o endereço de IP(V4/V6)[1] do computador e o endereço MAC[2] da placa de rede. A conexão com à internet é estabelecida por meio de um dispositivo informático chamado de modem[3], este que também pode estar presente em um roteador fazendo a função de 2 em 1 (modem e roteador). Nessa lógica, não é cada computador que recebe um IP único para conectar à internet. Geralmente, os computadores de usuários residenciais e coorporativos (empresas em geral) recebem um IP privado[4] e os modens recebem um IP público[5]. O IP privado é normalmente gerenciado pelo roteador[6], que concede a cada máquina da rede local um determinado endereço de IP, utilizando como identificação única o endereço MAC da placa de rede.

Os endereços privados não nos permitem acesso direto à Internet, no entanto esse acesso é possível, mas é necessário recorrer a mecanismos de CGNAT [7] que traduzem o nosso endereço privado para um endereço público. Dessa forma, quando um computador faz uma requisição para acessar um website, primeiro a informação passa pelo roteador, em seguida o IP privado é convertido para acessar à internet por meio do IP público, e assim, quando a requisição retornar as informações para o modem, o roteador saberá para qual computador da rede local enviar os pacotes de dados.

Depois dessa sucinta introdução em redes de computadores, vamos adentrar no assunto tema deste artigo, o rastreamento de IP. Todo crime cometido por meio de computador deixa evidências, em alguns cenários essas evidências são revestidas com uma roupagem antiforense[8], impedindo que a investigação digital avance. Os crimes mais comuns cometidos na internet são os de calúnia, injúria, difamação, invasão de dispositivos informáticos, divulgação de material confidencial, divulgação de vídeos íntimos, apologia ao crime, perfil falso (falsa identidade), racismo, pedofilia, pirataria, furto de dados (furto) e plágio.

Para rastrear a origem e determinar a possível autoria do delito, precisamos primeiro obter o endereço de IP da aplicação e do suposto autor. Esses endereços, geralmente ficam registrados em um arquivo chamado de log de dados[9]. A análise para descobrir o endereço de IP poderá ser realizada de forma direta ou indireta. Esta consiste em acessar um arquivo que registra os dados automaticamente por programa de computador, e aquela monitora em tempo real as requisições de acesso ao dispositivo informático transmitidas pela rede. Cabe ao perito em informática analisar o cenário e tomar a melhor decisão para a situação, seja ela atual ou iminente.

Evidentemente, se tratando da Internet, a aplicação estará hospedada em um servidor de dados, porém um computador comum também pode realizar o mesmo papel, e até mesmo se passar pelo servidor autentico da aplicação. Nesse sentido, vamos entender uma das diferenças entre os dois. O computador que se passa por servidor de dados, estará conectado a internet por meio de um provedor. Para isso, é necessário a utilização do modem para realizar a conexão com à internet, que normalmente atribui um endereço de IP dinâmico[10].

Já o servidor de dados, utiliza um IP estático[11], pois se fosse dinâmico e mesmo com a utilização do serviço de DNS[12], poderia acontecer uma mudança de endereço de IP, e consequentemente, alteraria a rota e os pacotes de dados se perderiam ou chegariam em outro dispositivo informático. Dessa forma, a checagem do endereço de IP público e do DNS da aplicação se faz necessária para revelar se a investigação digital está diante de um servidor real ou falso.

Além disso, um único endereço de IP pode ser utilizado por diversos computadores. As operadoras de internet que quase não possuem mais endereço de IPV4 disponíveis, estão utilizando a tecnologia CGNAT. Assim, o usuário deixa de ser individualizado na internet apenas pelo endereço de IP, se valendo, agora, da individualização pela composição do endereço de IP, data e hora e pela porta utilizada. Em exemplo, um usuário acessa à internet por meio do IP 10.50.201:55, as 10:40 AM do dia 01/11/2018. Sendo assim, em uma investigação digital, essa observação jamais poderá passar despercebida, pois em um descuido, apontará a suposta autoria para outro usuário contratante do mesmo serviço de internet que esteja utilizando o referido IP.

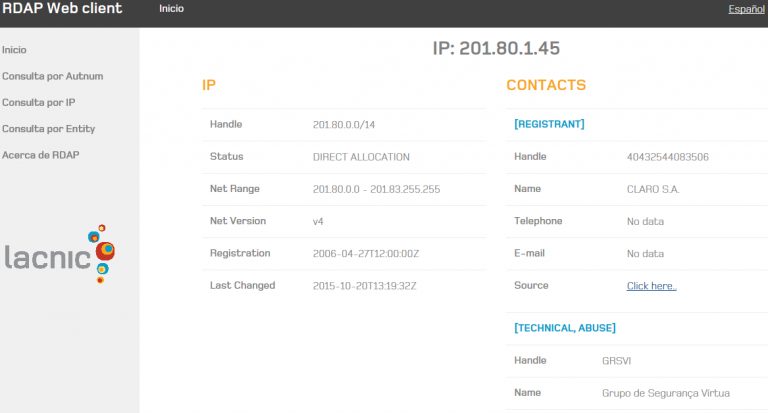

Para descobrir quem é o detentor do IP que será rastreado é preciso acessar o website http://www.who.is (recomendado) ou https://rdap-web.lacnic.net/ (se caso o IP for administrado pela LACNIC, e inserir no campo de busca o número do IP, clicar em buscar e aguarda o retorno das informações. A título exemplificativo, as imagens abaixo demonstram a realização do procedimento.

Figura 1 – Acessar o website e inserir o número do endereço de IP

Figura 2 – Findada as buscas, o website informa o detentor do endereço de IP.

É importante ressaltar, que a legislação brasileira somente prevê a quebra do sigilo de dados mediante autorização judicial, ou seja, somente assim poderá saber quem é o cliente (consumidor final) contratante do serviço de internet que concedeu a utilização daquele determinado endereço de IP. Qualquer outra forma de obter esses dados poderá acarretar a ilegalidade da prova, e as informações restarão inidôneas. Em outras palavras, (ao obter a prova sem a observância da legislação pertinente, constitui-se uma prova ilícita e assim, todas aquelas dela derivadas também o serão.

Esse fenômeno decorre da teoria dos frutos da arvore envenenada que possui expressa previsão no art. 157 e seguintes do CPP). a prova ilícita, todas aquelas dela derivadas também serão consideradas ilícitas uma prova ilícita poderá sustentar a teoria da dos frutos da árvore envenenada, que faz comunicar o vício da ilicitude da prova obtida com violação a regra de direito material a todas as demais provas produzidas a partir daquela, causando assim, um efeito em cascata em todo elo que esteja ligado a essa prova.

Recapitulando este artigo, elaborei um breve POP[13] para ser utilizado nos passos iniciais de uma investigação digital conforme segue:

- Obter o endereço de IP da aplicação e do suposto autor, revelado por meio de programa de computador.

- Esse é o grande obstáculo, você precisará de um perito em informática, pois existem meios de obter essa informação de forma idônea, sem acarretar a ilicitude da prova material;

- Analisar o cenário afim de evidenciar a possível utilização de procedimento antiforense (o mais comum é o uso de proxy e redes criptografadas); Perpetuar o cenário por meio de ata notarial, para assim garantir validade jurídica;

- Verificar o detentor do IP na época do fato, por meio dos websites como http://www.who.is (recomendado) ou https://rdap-web.lacnic.net/ (se caso o IP for administrado pela LACNIC);

- Salvar a página contendo as informações do detentor bem como o código fonte da mesma, revelando sempre a certificação digital;

- Confeccionar o laudo pericial descrevendo todo o cenário, anexando as evidências digitais periciadas, e se possível, acondicioná-las também em uma empresa privada de custódia digital.

Portanto, com os diversos equipamentos informáticos disponibilizados no mercado, e com os inúmeros cenários de ocorrências de crimes cibernéticos (próprios ou não) a investigação digital é o procedimento técnico para elucidar a materialidade e a autoria do delito. Em suma, independentemente do cenário produzir efeitos na esfera cível ou penal, o perito particular pode ser contratado para realizar o levantamento da prova material e seu valor probatório será apreciado pelas autoridades competentes, seja na fase pré-processual ou processual.

Referências:

[1] IP(V4/v6): Significa Protocolo de Internet, e é um número que identifica um dispositivo em uma rede (um computador, impressora, roteador, etc.). IPv4 significa a 4ª versão de protocolo, e é a tecnologia que permite que nossos aparelhos conectem na Internet, seja qual for o tipo de gadget – pode ser PC, Mac, smartphones ou outros aparelhos. Cada um que estiver online terá um endereço único, para enviar e receber dados de outros que estiverem conectados. O IPv6 é a sexta revisão dos protocolos na Internet e é o sucessor natural do IPv4. Essencialmente, ele faz a mesma coisa que outras tecnologias desse tipo, mas em 128 bits, permitindo um número maior de endereços.

[2] MAC: É a sigla de Media Access Control, ou seja, o Endereço MAC nada mais é que o endereço de controle de acesso da sua placa de rede. É um endereço único, com 12 dígitos hexadecimais, que identifica sua placa de rede em uma rede de computadores, semelhante ao chassi de um veículo.

[3] Modem: é um dispositivo ou programa que permite que um computador possa transmitir dados por meio do telefone ou cabo, por exemplo.

[4] IP Privado: Os endereços de IP privados são aqueles que pertencem a rede local de computadores. Via de regra não conectam diretamente a internet, no entanto esse acesso é possível, mas é necessário recorrer a mecanismos de NAT (Network Address Translation) que traduzem o endereço privado em um endereço público.

[5] IP Público: São os endereços que conectam os dispositivos informáticos à internet, normalmente por meio de um modem.

[6] Roteador: É um equipamento usado para conectar diferentes redes de computadores entre si. Nas conexões à internet, há quase sempre um roteador/modem que conecta a rede local à rede da internet.

[7] CGNAT: O Network Address Translator é um tradutor de endereços de rede que visa minimizar a escassez dos endereços IP, pois o crescimento da Internet tem sido grande e, para que uma máquina tenha acesso à rede, é preciso ter um endereço IP válido. O CGNAT é uma das soluções que existem para a economia de endereços IP.

[8] Antiforense: É todo método que visa prejudicar a análise técnica pericial, exemplo, a criptografia e o uso de proxy.

[9] Log de dados: é um arquivo de texto gerado por um software para descrever eventos sobre o seu funcionamento, utilização por usuários ou interação com outros sistemas.

[10] IP Dinâmico: É um número que é dado a um computador quando este se conecta à rede, mas que muda toda vez que há conexão.

[11] IP Estático: Ou IP fixo é um endereço dado permanentemente a um computador, ou seja, seu IP não muda, exceto se tal ação for feita manualmente.

[12] DNS: Significa Sistema de Nomes de Domínios. É um computador com uma espécie de banco de dados que relaciona o endereço “nominal” de um site como www.uol.com.br com o endereço real onde está a página na rede, para poder acessá-la. Esse “endereço real” é dado

[13] POP: Um Procedimento Operacional Padrão é um documento que descreve as operações regularmente recorrentes e relevantes para a qualidade da investigação digital. O objetivo de um POP é realizar as operações corretamente e sempre da mesma maneira. Um POP deve estar disponível no local onde o trabalho será feito.

Tem alguma dúvida? Comente neste artigo utilizando o formulário abaixo. Responderei o mais breve possível.